Как происходил взлом: фальшивое интервью и Zoom-подключение

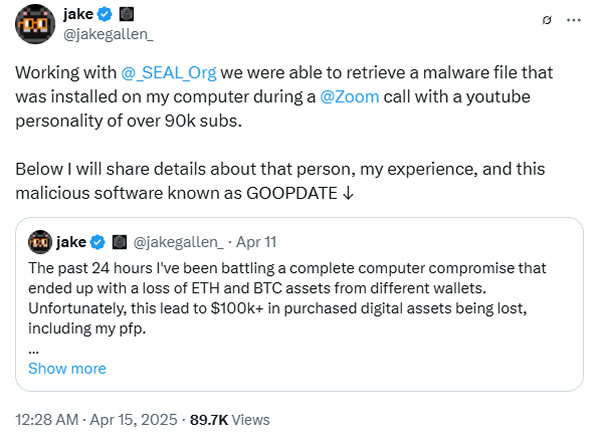

Инцидент начался с обращения к Гэллену через верифицированный аккаунт X (бывший Twitter) с 26 000 подписчиков. Представившись основателем криптомайнинговой компании, злоумышленник предложил Гэллену интервью, якобы для YouTube-канала с 90 000 подписчиков.

Во время Zoom-встречи злоумышленник не включил свою камеру и убедил Гэллена выполнить действия, в результате которых на его устройство был установлен вредоносный файл под названием GOOPDATE. Это ПО предоставило удалённый доступ к системе и дало возможность похитить доступ к его криптокошелькам.

Источник: Jake Gallen

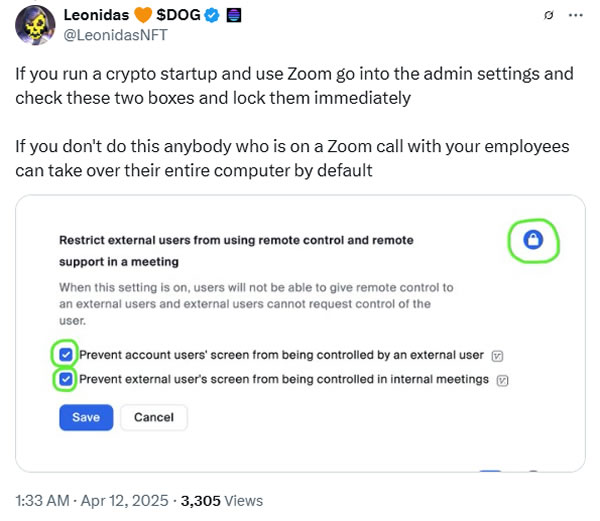

Zoom как точка уязвимости: настройка по умолчанию может стоить вам состояния

По умолчанию Zoom разрешает участникам запрашивать удалённый доступ к экрану другого пользователя. В случае с Гэлленом, он неосознанно предоставил этот доступ, что позволило хакеру получить контроль над его компьютером и вывести средства.

Специалисты по безопасности из SEAL подтверждают: хотя запрос доступа требует подтверждения, злоумышленники используют манипулятивные методы, чтобы заставить жертву нажать «разрешить» — под видом технической настройки, записи видео или теста микрофона.

Какие активы были украдены и как глубоко проникли хакеры

Среди похищенных активов — Bitcoin (BTC) и Ethereum (ETH), размещённые на разных кошельках. Более того, хакеры смогли получить доступ к аппаратному кошельку Ledger, несмотря на то, что он использовался всего несколько раз за последние три года и пароль к нему нигде не хранился в цифровом виде.

Это говорит о высокой степени продуманности атаки и, возможно, использовании расширенного набора шпионских инструментов, включая кейлоггеры и скриншотеры.

Продолжение атаки: компрометация социальных сетей

После кражи активов злоумышленники взломали X-аккаунт Гэллена и использовали его для рассылки вредоносных сообщений другим пользователям. Цель — создать цепную реакцию атак, имитируя доверительные контакты.

Кто стоит за атакой: ELUSIVE COMET и фиктивные фонды

По данным фирмы SEAL (The Security Alliance), киберпреступник, известный как ELUSIVE COMET, действует под прикрытием якобы легитимного венчурного фонда Aureon Capital. Эта структура активно контактирует с криптопроектами, предлагает инвестиции и приглашает к онлайн-встречам.

SEAL сообщает, что ELUSIVE COMET уже причастен к мошенничествам на миллионы долларов. Его действия представляют угрозу для разработчиков, инвесторов и владельцев криптоактивов по всему миру.

Источник: Leonidas

Как защититься: пошаговые рекомендации

- Отключите удалённый доступ по умолчанию в Zoom. Это можно сделать в настройках аккаунта на сайте Zoom.

- Никогда не устанавливайте ПО во время звонков с незнакомыми людьми. Даже если они кажутся авторитетными.

- Используйте многофакторную аутентификацию (2FA) на всех биржах и кошельках.

- Не открывайте ссылки и не запускайте файлы, полученные через соцсети или мессенджеры.

- Периодически сканируйте систему на наличие вредоносного ПО и кейлоггеров.

Реакция сообщества

Известный NFT-коллекционер Leonidas подтвердил наличие уязвимости в Zoom и призвал всех участников криптосферы пересмотреть свои настройки конфиденциальности. Исследователь SEAL Samczsun подчеркнул: даже опытных пользователей можно убедить предоставить доступ, если злоумышленник действует грамотно и убедительно.

Что делать, если вы подозреваете компрометацию

Если вы контактировали с проектом Aureon Capital или проходили онлайн-интервью по Zoom с незнакомыми вам лицами — немедленно свяжитесь с SEAL через их Telegram-канал. Специалисты помогут оценить риски и обезопасить оставшиеся активы.

Вывод

Инцидент с Джейком Гэлленом — это тревожный сигнал для всей криптоиндустрии. Даже опытные пользователи с аппаратными кошельками могут стать жертвами социальной инженерии. В условиях растущих угроз со стороны хорошо организованных хакерских групп, основной защитой остаётся осознанность, цифровая гигиена и отказ от доверчивости.