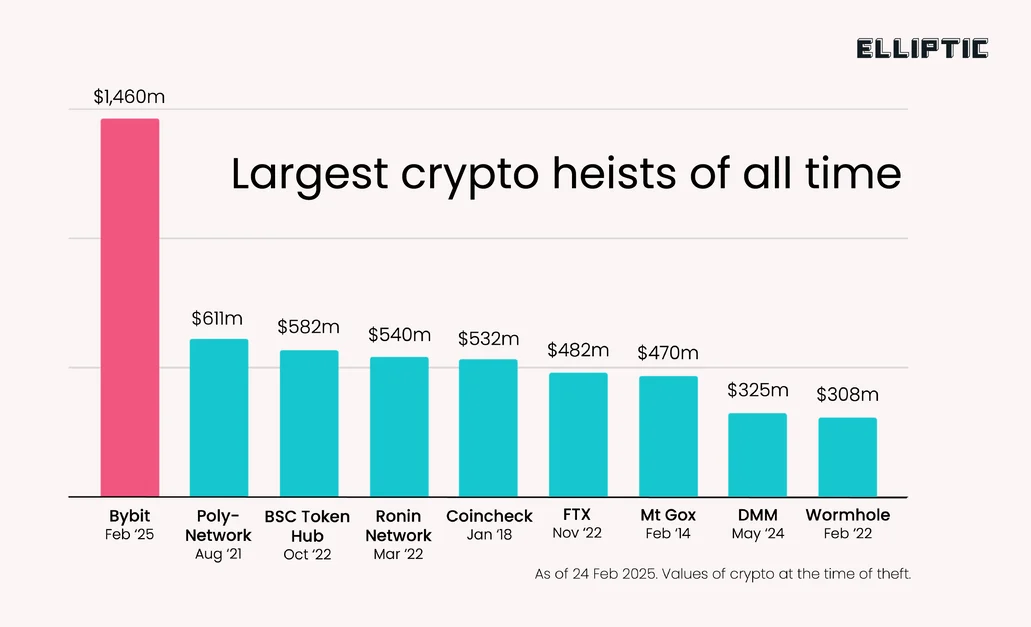

21 февраля знаменитая северокорейская группировка Lazarus похитила 1,4 млрд долларов в Ether (ETH) и связанных с ним токенах. Первые часы после инцидента стали временем напряжения для всего рынка, но вскоре отрасль сплотилась, чтобы минимизировать последствия и поддержать Bybi. Ниже рассмотрим, как развивались события, как Bybit отреагировала на взлом и каким образом похищенные средства перемещаются по блокчейнам.

Источник: Elliptic

21 февраля: Взлом Bybit

Первым об инциденте сообщил ончейн-следователь под ником ZachXBT, призвав биржи и другие платформы заблокировать адреса, связанные с хакерами. Вскоре соучредитель и CEO Bybit Бен Чжоу (Ben Zhou) подтвердил факт взлома и начал делиться подробностями о случившемся.

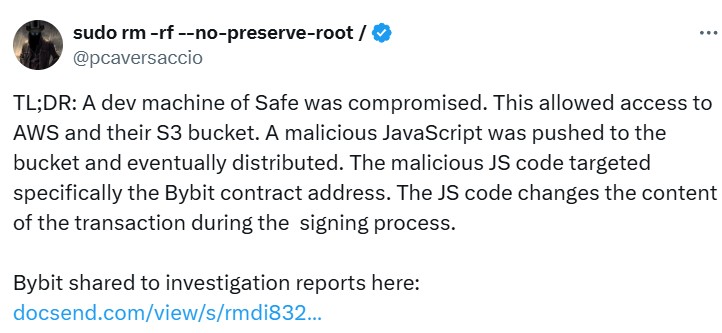

Поначалу аналитики Chainalysis предположили, что Lazarus использовала фишинговые атаки для получения доступа к средствам биржи, но позже уточнили, что хакеры скомпрометировали компьютер разработчика Safe, не затрагивая сами системы Bybit напрямую.

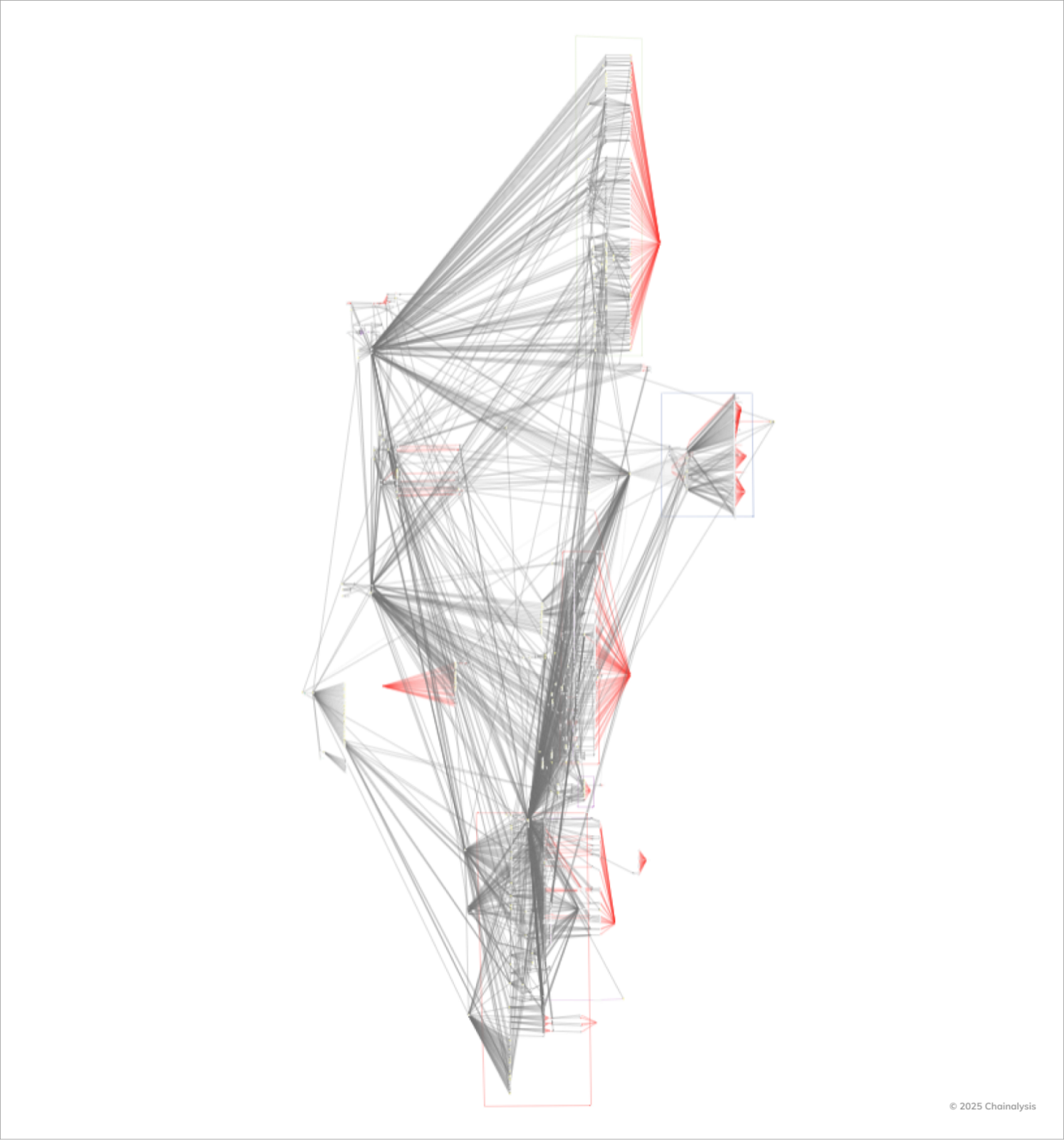

Злоумышленникам удалось «перенаправить» около 401 000 ETH (примерно 1,14 млрд долларов на момент взлома), распределив их по сложной сети промежуточных кошельков.

21 февраля: Безопасность остальных кошельков Bybit и платформа Ethena

Представители Bybit оперативно заверили пользователей, что оставшиеся холодные кошельки не пострадали и все клиентские средства находятся в безопасности. Биржа сообщила, что ее работа продолжается в штатном режиме.

Через несколько часов после взлома вывод средств на платформе оставался доступен. В ходе сессии вопросов и ответов Бен Чжоу упомянул, что к тому времени было одобрено и обработано около 70% запросов на вывод.

Проект Ethena, занимающийся выпуском стейблкоина USDe с доходностью, подчеркнул, что их монета сохранила платежеспособность, несмотря на инцидент. У Ethena имелась открытая позиция на Bybit, оценивавшаяся в 30 млн долларов, однако потери удалось компенсировать за счет резервных фондов.

22 февраля: Поддержка от индустрии, блокировка хакеров

К Bybit обратились многие представители рынка, предлагая помощь. Глава биржи Bitget Грейси Чен сообщила, что ее компания предоставила Bybit 40 000 ETH (около 95 млн долларов на тот момент).

Руководитель Crypto.com Крис Маршалек (Kris Marszalek) поручил своей службе безопасности оказать содействие в расследовании. Другие игроки, в том числе Tether, заморозили связанные с инцидентом токены. Команда Polygon сообщила, что Mantle перехватила около 43 млн долларов, также принадлежащих взломщикам.

В знак благодарности за поддержку Bybit запустила программу вознаграждения, пообещав выплату до 10% от возвращенной суммы (то есть до 140 млн долларов) в качестве бонуса тем, кто поможет восстановить активы.

Источник: Бен Чжоу

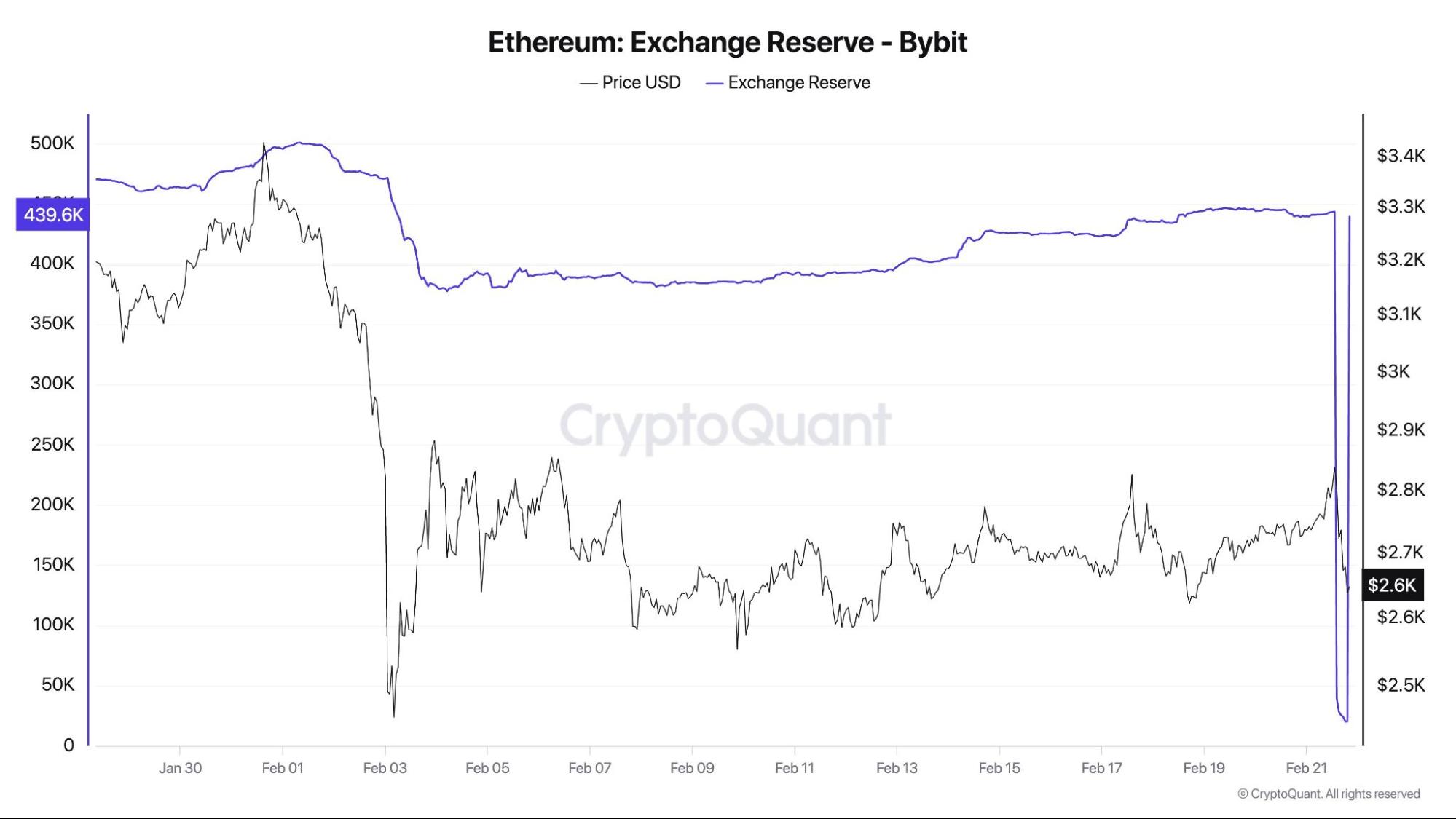

22 февраля: Ситуация с выводами средств и дальнейшее движение украденного

После атаки пользователи активно выводили средства, что в сумме уменьшило общий показатель активов на бирже более чем на 5,3 млрд долларов. Несмотря на это, Bybit продолжала обрабатывать заявки на вывод, пусть и с некоторыми задержками. Независимый аудитор безопасности, компания Hacken, подтвердила, что резервы Bybit по-прежнему превышают общие обязательства перед клиентами.

Аналитики продолжали отслеживать перемещения украденных токенов через цепочку промежуточных кошельков. Например, специалисты Lookonchain сообщили, что Lazarus перевела 10 000 ETH (около 30 млн долларов) на адрес, связанный со схемой отмывания, прозванной «Bybit Exploiter 54». По оценкам Elliptic, злоумышленники могли готовиться использовать миксеры для сокрытия следов, однако столь крупные суммы сделать «незаметными» крайне сложно.

23 февраля: Операции через eXch, восстановление средств

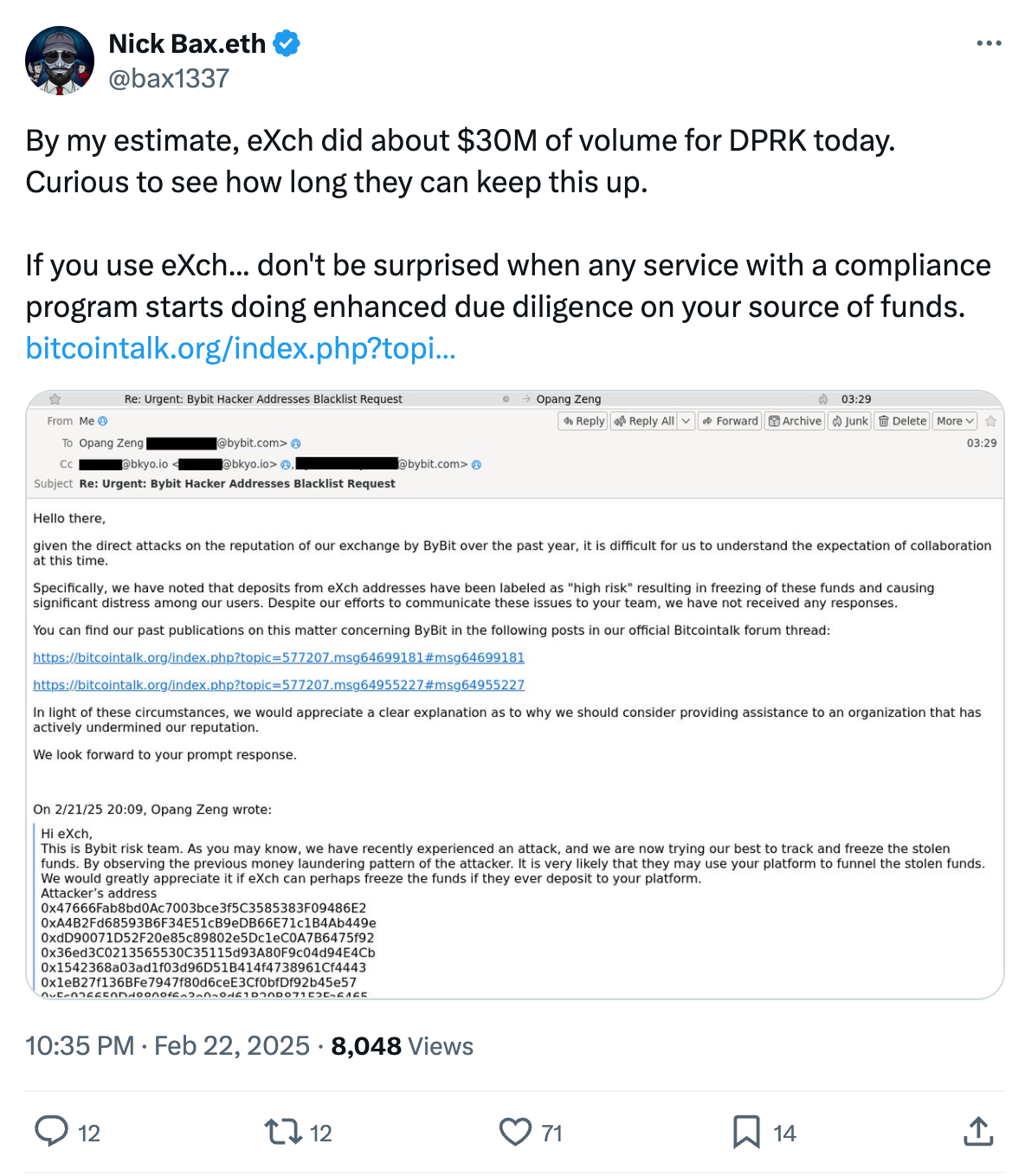

Аналитики ZachXBT и Ник Бакс (Nick Bax) указали на платформу eXch, через которую, по их данным, были обналичены около 35 млн долларов. При этом, как утверждается, 34 ETH ошибочно отправили на горячий кошелек другой биржи. Представители eXch не признали официально отмывание средств для Северной Кореи, но сообщили, что «небольшая часть» украденных активов действительно прошла через их систему и все комиссии будут «направлены на общественное благо».

Чтобы помочь идентифицировать вовлеченные в преступную схему адреса, Bybit предоставила специальный API «черного списка». С его помощью белые хакеры и исследователи могут участвовать в вышеупомянутой программе вознаграждения, помогая вычислять злоумышленников.

К этому моменту Bybit начала восстанавливать объем своих ETH-резервов (частично за счет прямых покупок на внебиржевом рынке и благодаря помощи от партнеров, включая предоставленные Bitget 40 000 ETH).

Источник: Ник Бакс

24 февраля: Хакеры на децентрализованных биржах, Bybit компенсирует утраты

Наблюдатели за блокчейнами фиксировали, как связанные с Lazarus адреса пытаются обменять украденные активы на децентрализованных платформах (в том числе Sky Protocol, Uniswap и других). Отмечалось, что им удалось перевести по меньшей мере 3,64 млн долларов в стейблкоин Dai, который, в отличие от USDT или USDC, не поддается заморозке.

В тот же день Бен Чжоу сообщил, что Bybit полностью покрыла «дефицит ETH», образовавшийся после взлома, а вскоре аудиторы подтвердили это независимыми отчетами о резервах.

Bybit получил свои эфирные резервы обратно на добыча до уровня. Источник: Darkfost

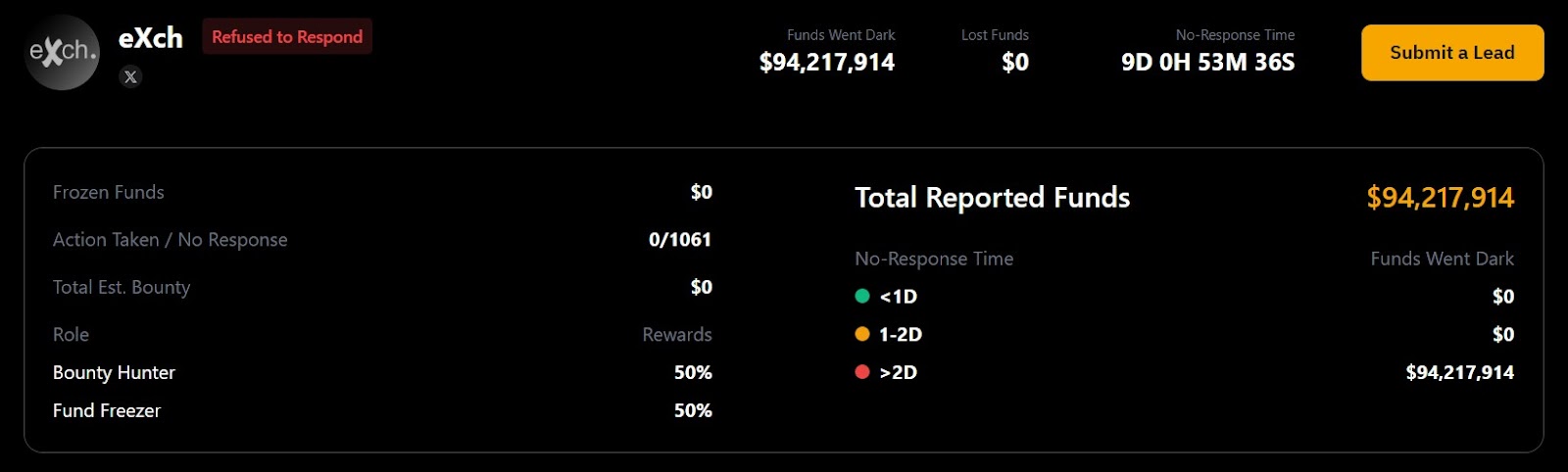

25 февраля: Объявление «войны» Lazarus

Bybit представила отдельный сайт, посвященный усилиям по возврату похищенных активов. На нем перечислены лица и компании, оказавшие помощь в заморозке средств, с указанием размерa вознаграждения (10% от каждой замороженной суммы). Платформа также обнародовала список структур, отказавшихся взаимодействовать и игнорировавших запросы (в том числе eXch, через которую, по данным Bybit, могли пройти примерно 95 млн долларов).

Почти 95 миллионов долларов в виде фондов были перенесены на обмен. Источник: Lazarusbounty

26 февраля: Подтверждение со стороны ФБР и уязвимость SafeWallet

Федеральное бюро расследований США выступило с официальным заявлением, подтвердив, что за взломом стоит северокорейская группировка Lazarus (в киберпространстве иногда именуемая TraderTraitor). Ведомство призвало операторов узлов, биржи и разработчиков блокчейн-мостов блокировать операции с адресами, связанными с хакерами.

Расследование показало, что «точкой входа» послужили скомпрометированные учетные данные SafeWallet. Изначальные предположения о взломе основного функционала Bybit не подтвердились: сами системы платформы не были затронуты напрямую.

27 февраля: Рост объемов на THORChain и вопросы к будущему

Аналитики TRM Labs обратили внимание на стремительные темпы, с которыми Lazarus успела вывести около 400 млн долларов, используя кроссчейн-мосты, децентрализованные обменники и сложные цепочки транзакций. Основную часть средств при этом перевели в биткоины, которые, вероятнее всего, хранятся на кошельках, связанных с северокорейскими структурами.

Отдельные исследователи отметили, что примерно 240 млн ETH прошли через протокол THORChain, где их обменяли на биткоины. Объем свопов на THORChain за короткое время превысил 1 млрд долларов. Вскоре один из разработчиков THORChain по прозвищу Pluto объявил о своем уходе после того, как сообщество отклонило идею блокировать связанные с Lazarus транзакции.

Источник: Pascal Caversaccio

Что этот взлом значит для всей сферы криптовалют

Несмотря на то что Bybit смогла восстановить объемы резервов ETH, инцидент вызвал ряд важных вопросов для всей индустрии: насколько оперативно рынку удается противодействовать подобным атакам и кто несет ответственность за глобальные решения в таких случаях.

Некоторые участники предлагали провести «откат» сети Ethereum, чтобы компенсировать потери, однако представители разработчиков отвергли эту идею. По их мнению, подобные действия противоречат фундаментальным принципам децентрализации и идут вразрез с многослойным взаимодействием ончейн- и офчейн-операций.

Эксперты TRM Labs отметили, что группировка Lazarus становится все более искусной в обращении с цифровыми активами. Это может указывать на развитие собственной инфраструктуры в КНДР или рост возможностей нелегальных финансовых сетей, которые помогают отмывать столь крупные суммы.

По мере увеличения совокупной стоимости, зафиксированной в децентрализованных приложениях, растет и сложность атак. Индустрия остается приоритетной целью для северокорейских хакеров, чьи действия нередко финансируют вооруженные программы КНДР. Случай с Bybit подтверждает, что защита криптовалютных проектов нуждается в постоянном совершенствовании, а сотрудничество внутри сообщества — в дальнейшем укреплении.